Алмазный фонд «Хакера». Важные материалы по взлому за последние несколько лет. Набор утилит для хакера

«Смартфон с хакерскими утилитами? Нет такого», - еще недавно сказали бы мы тебе. Запустить привычные инструменты для реализации атак можно было разве что на каком-нибудь Maemo. Теперь же многие инструменты портировали под iOS и Android, а некоторые хак-тулзы были специально написаны для мобильного окружения. Может ли смартфон заменить ноутбук в тестах на проникновение? Мы решили проверить.

Android - популярная платформа не только для простых смертных, но и для правильных людей. Количество полезных утилит здесь просто зашкаливает. За это можно сказать спасибо UNIX-корням системы, значительно упростившим портирование многих инструментов на Android. Увы, некоторые из них Google не пускает в Play Store, так что придется ставить соответствующие APK вручную. Также для некоторых утилит нужен максимальный доступ к системе (например, файрволу iptables), поэтому следует заранее позаботиться о root-доступе.

Для каждого производителя здесь используется собственная технология, но найти необходимую инструкцию достаточно просто. Неплохой набор HOWTO собрал ресурс LifeHacker (bit.ly/eWgDlu). Однако если какой-то модели тут найти не удалось, на помощь всегда приходит форум XDA-Developers (www.xda-developers.com), на котором можно найти различную информацию фактически по любой модели Android-телефона. Так или иначе, часть из ниже описанных утилит заработают и без root-доступа. Итак представляем вам хакерские утилиты для андроид.

Менеджер пакетов:

Начнем обзор с необычного менеджера пакетов. Разработчики называют его «утилитами для суперпользователей», и это недалеко от правды. После установки BotBrew ты получаешь репозиторий, откуда можешь загрузить огромное количество скомпилированных под Android привычных инструментов. Среди них: интерпретаторы Python и Ruby для запуска многочисленных инструментов, которые на них написаны, сниффер tcpdump и сканер Nmap для анализа сети, Git и Subversion для работы с системами контроля версий и многое другое.

Сетевые сканеры:

Незаметный смартфон, который в отличие от ноутбука легко помещается в карман и никогда не вызывает подозрений, может быть полезен для исследования сети. Выше мы уже сказали, как можно установить Nmap, но есть еще один вариант. PIPS - это специально адаптированный под Android, хотя и неофициальный порт сканера Nmap. А значит, ты сможешь быстро найти активные устройства в сети, определить их ОС с помощью опций по fingerprinting’у, провести сканирование портов - короче говоря, сделать все, на что способен Nmap.

l

С использованием Nmap’а, несмотря на всю его мощь, есть две проблемы. Вопервых, параметры для сканирования передаются через ключи для запуска, которые надо не только знать, но еще и суметь ввести с неудобной мобильной клавиатуры. А во-вторых, результаты сканирования в консольном выводе не такие наглядные, как того хотелось бы. Этих недостатков лишен сканнер Fing, который очень быстро сканирует сеть, делает fingerprinting, после чего в понятной форме выводит список всех доступных устройств, разделяя их по типам (роутер, десктоп, iPhone и так далее). При этом по каждому хосту можно быстро посмотреть список открытых портов. Причем прямо отсюда можно подключиться, скажем, к FTP, используя установленный в системе FTP-клиент, - очень удобно.

Когда речь идет об анализе конкретного хоста, незаменимой может оказаться утилита NetAudit. Она работает на любом Android-устройстве (даже нерутованном) и позволяет не только быстро определить устройства в сети, но и исследовать их с помощью большой fingerprinting-базы для определения операционной системы, а также CMS-систем, используемых на веб-сервере. Сейчас в базе более 3000 цифровых отпечатков.

Если же нужно, напротив, работать на уровне ниже и тщательно исследовать работу сети, то здесь не обойтись без Net Tools. Это незаменимый в работе системного администратора набор утилит, позволяющий полностью продиагностировать работу сети, к которой подключено устройство. Пакет содержит более 15 различного рода программ, таких как ping, traceroute, arp, dns, netstat, route.

Режим монитора wi-fi в android:

Во всех WiFi-модулях есть специальный режим монитора (monitor mode). Этот режим можно использовать также для сниффинга, перехвата и взлома паролей. Однако, в Android-устройствах из-за аппаратных ограничений доступ к этому режиму закрыт. Дело в том, что в большинстве смартфонов Android используются одни и те же от Broadcom - это bcm4329 или bcm4330, которые работают не вполне стандартным образом.

На сайте опубликованаинструкция по активации monitor mode на Nexus One (Cyanogen 7) и GS2 (Cyanogen 9). Готовые пакеты можно скачать .

Для работы кода на других устройствах нужно самостоятельно скачатьисходный код и скомпилировать пакет.

МАНИПУЛЯЦИИ С ТРАФИКОМ:

Основанный на tcpdump сниффер честно логирует в pcap-файл все данные, которые далее можно изучить с помощью привычных утилит вроде Wireshark или Network Miner. Так как никакие возможности для MITM-атак в нем не реализованы, это скорее инструмент для анализа своего трафика. К примеру, это отличный способ изучить то, что передают программы, установленные на твой девайс из сомнительных репозиториев.

Если говорить о боевых приложениях для Android, то одним из самых нашумевших является FaceNiff, реализующий перехват и внедрение в перехваченные веб-сессии. Скачав APK-пакет с программой, можно практически на любом Android-смартфоне запустить этот хек-инструмент и, подключившись к беспроводной сети, перехватывать аккаунты самых разных сервисов: Facebook, Twitter, «ВКонтакте» и так далее - всего более десяти. Угон сессии осуществляется средствами применения атаки ARP spoofing, но атака возможна только на незащищенных соединениях (вклиниваться в SSL-трафик FaceNiff не умеет). Чтобы сдержать поток скрипткидисов, автор ограничил максимальное число сессий тремя.

l

Если создатель FaceNiff хочет за использование денежку, то DroidSheep - это полностью бесплатный инструмент с тем же функционалом. Правда, на официальном сайте ты не найдешь дистрибутива (это связано с суровыми законами Германии по части security-утилит), но его без проблем можно найти в Сети. Основная задача утилиты - перехват пользовательских веб-сессий популярных социальных сетей, реализованный спомощью все того же ARP Spoofing’а. А вот с безопасными подключениями беда: как и FaceNiff, DroidSheep наотрез отказывается работать с HTTPS-протоколом.

Эта утилита также демонстрирует небезопасность открытых беспроводных сетей, но несколько в другой плоскости. Она не перехватывает пользовательские сессии, но позволяет с помощью спуфинг-атаки пропускать HTTP-трафик через себя, выполняя с ним заданные манипуляции. Начиная от обычных шалостей (заменить все картинки на сайте троллфейсами, перевернуть все изображения или, скажем, подменив выдачу Google) и заканчивая фишинговыми атаками, когда пользователю подсовываются фейковые страницы таких популярных сервисов, как facebook.com, linkedin.com, vkontakte.ru и многих других.

Если спросить, какая хак-утилита для Android наиболее мощная, то у Anti, пожалуй, конкурентов нет. Это настоящий хакерский комбайн. Основная задача программы - сканирование сетевого периметра. Далее в бой вступают различные модули, с помощью которых реализован целый арсенал: это и прослушка трафика, и выполнение MITM-атак, и эксплуатация найденных уязвимостей. Правда, есть и свои минусы. Первое, что бросается в глаза, - эксплуатация уязвимостей производится лишь с центрального сервера программы, который находится в интернете, вследствие чего о целях, не имеющих внешнего IP-адреса, можно забыть.

ТУННЕЛИРОВАНИЕ ТРАФИКА:

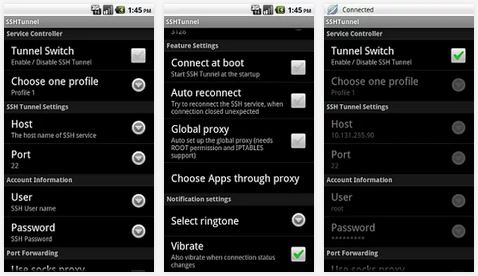

Хорошо, но как обеспечить безопасность своих данных, которые передаются в открытой беспроводной сети? Помимо VPN, который Android поддерживает из коробки, можно поднять SSH-туннель. Для этого есть замечательная утилита SSH Tunnel, которая позволяет завернуть через удаленный SSH-сервер трафик выбранных приложений или всей системы в целом.

Часто бывает необходимо пустить трафик через прокси или сокс, и в этом случае выручит ProxyDroid. Все просто: выбираешь, трафик каких приложений нужно туннелировать, и указываешь прокси (поддерживаются HTTP/HTTPS/SOCKS4/SOCKS5). Если требуется авторизация, то ProxyDroid это также поддерживает. К слову, конфигурацию можно забиндить на определенную беспроводную сеть, сделав разные настройки для каждой из них.

БЕСПРОВОДНЫЕ СЕТИ:

Встроенный менеджер беспроводных сетей не отличается информативностью. Если нужно быстро получить полную картину о находящихся рядом точках доступа, то утилита Wifi Analyzer - отличный выбор. Она не только покажет все находящиеся рядом точки доступа, но и отобразит канал, на котором они работают, их MAC-адрес и, что важнее всего, используемый тип шифрования (увидев заветные буквы «WEP», можно считать, что доступ в защищенную сеть обеспечен). Помимо этого, утилита идеально подойдет, если нужно найти, где физически находится нужная точка доступа, благодаря наглядному индикатору уровня сигнала.

Эта утилита, как заявляет ее разработчик, может быть полезна, когда беспроводная сеть под завязку забита клиентами, а именно в этот момент нужен хороший коннект и стабильная связь. WiFiKill позволяет отключить клиентов от интернета как выборочно, так и по определенному критерию (к примеру, возможно постебаться над всеми яблочниками). Программа всего-навсего выполняет атаку ARP spoofing и перенаправляет всех клиентов на самих себя. Этот алгоритм до глупости просто реализован на базе iptables. Такая вот панель управления для беспроводных сетей фастфуда.

АУДИТ ВЕБ-ПРИЛОЖЕНИЙ:

Манипулировать HTTP-запросами с компьютера - плевое дело, для этого есть огромное количество утилит и плагинов для браузеров. В случае со смартфоном все немного сложнее. Отправить кастомный HTTP-запрос с нужными тебе параметрами, например нужной cookie или измененным User-Agent, поможет HTTP Query Builder. Результат выполнения запроса будет отображен в стандартном браузере.

Если сайт защищен паролем с помощью Basic Access Authentication, то проверить его надежность можно с помощью утилиты Router Brute Force ADS 2. Изначально утилита создавалась для брутфорса паролей на админки роутера, но понятно, что она может быть использована и против любого другого ресурса с аналогичной защитой. Утилита работает, но явно сыровата. К примеру, разработчиком не предусмотрен грубый перебор, а возможен только брутфорс по словарю.

Наверняка ты слышал о такой программе вывода из строя веб-серверов, как Slowloris. Принцип ее действия - создать и удерживать максимальное количество подключений с удаленным веб-сервером, таким образом не давая подключиться к нему новым клиентам. Так вот, AnDOSid - аналог Slowloris прямо в Android-девайсе! Грустно, но двухсот подключений зачастую достаточно, чтобы обеспечить нестабильную работу каждому четвертому веб-сайту на Apache.

РАЗНЫЕ ПОЛЕЗНОСТИ:

При работе с многими веб-приложениями и анализе их логики достаточно часто встречаются данные, передаваемые в закодированном виде, а именно Base64. Encode поможет тебе раскодировать эти данные и посмотреть, что же именно в них хранится. Возможно, подставив кавычку, закодировав их обратно в Base64 и подставив в URL исследуемого сайта, ты получишь заветную ошибку выполнения запроса к базе данных.

Если нужен шестнадцатеричный редактор, то для Android он тоже есть. С помощью HexEditor ты сможешь редактировать любые файлы, в том числе и системные, если повысишь программе права до суперпользователя. Отличная замена стандартному редактору текстов, позволяющая с легкостью найти нужный фрагмент текста и изменить его.

УДАЛЕННЫЙ ДОСТУП:

Получив доступ к удаленному хосту, нужно иметь возможность им воспользоваться. А для этого нужны клиенты. Начнем с SSH, где стандартом де-факто уже является ConnectBot. Помимо удобного интерфейса, предоставляет возможность организации защищенных туннелей через SSH подключения.

Полезная программа, позволяющая подключаться к удаленному рабочему столу через сервисы RDP или VNC. Очень радует, что это два клиента в одном, нет необходимости использовать разные тулзы для RDP и VNC.

Специально написанный для Android браузер MIB, с помощью которого можно управлять сетевыми устройствами по протоколу SNMP. Сможет пригодиться для развития вектора атаки на различные маршрутизаторы, ведь стандартные community string (проще говоря, пароль для доступа) для управления через SNMP еще никто не отменял.

IPHONE

Не менее популярна среди разработчиков security-утилит платформа iOS. Но если в случае с Android права root’а были нужны только для некоторых приложений, то на устройствах от Apple джейлбрейк обязателен почти всегда. К счастью, даже для последней прошивки iДевайсов (5.1.1) уже есть тулза для джейлбрейка. Вместе с полным доступом ты еще получаешь и альтернативный менеджер приложений Cydia, в котором уже собраны многие утилиты.

РАБОТА С СИСТЕМОЙ:

Первое, с чего хочется начать, - это установка терминала. По понятным причинам в стандартной поставке мобильной ОС его нет, но он нам понадобится, чтобы запускать консольные утилиты, о которых мы далее будем говорить. Лучшей реализацией эмулятора терминала является MobileTerminal - он поддерживает сразу несколько терминалов, жесты для управления (например, для передачи

Еще один, более сложный вариант получить доступ к консоли устройства - установить на нем OpenSSH (это делается через Cydia) и локально подключаться к нему через SSH-клиент. Если использовать правильный клиент вроде iSSH, в котором изумительно реализовано управление с сенсорного экрана,- то ты из одного места сможешь работать с локальной консолью и удаленными хостами.

ПЕРЕХВАТ ДАННЫХ:

Теперь, когда доступ к консоли есть, можно попробовать утилиты. Начнем с Pirni, первого полноценнного сниффера для iOS. Конструктивно ограниченный модуль Wi-Fi, встроенный в iУстройства, невозможно перевести в promiscious-режим, необходимый для нормального перехвата данных. Так что для сниффинга используется классический ARP-спуфинг, с помощью которого весь трафик пропускается через само устройство. Стандартная версия утилиты запускается из консоли, однако есть более продвинутая версия - Pirni Pro, которая может похвастаться графическим интерфейсом. Причем она умеет на лету парсить HTTP-трафик и даже автоматически вытаскивать оттуда интересные данные (к примеру, логины-пароли), используя для этого регулярные выражения, которые задаются в настройках.

Небезызвестный сниффер Intercepter-NG с недавнего времени имеет консольную версию, которая работает на iOS и Android. В ней уже реализован граббинг паролей, передаваемых по самым разным протоколам, перехват сообщений мессенджеров, а также воскрешение файлов из трафика. При этом доступны функции сканирования сети и качественный ARP Poison. Для работы необходимо предварительно установить через Cydia пакет libpcap. Вся инструкция по запуску сводится к установке правильных прав: chmod +x intercepter_ios. Далее, если запустить сниффер без параметров, появится понятный интерактивный интерфейс.

Трудно поверить, но этот сложнейший инструмент для реализации MITM-атак всетаки портировали под iOS. После колоссальной работы получилось сделать полноценный мобильный порт. Чтобы избавить себя от танцев с бубном вокруг зависимостей во время самостоятельной компиляции, лучше установить уже собранный пакет, используя Cydia, предварительно добавив в качестве источника данных heworm.altervista.org/cydia. В комплекте идет и утилита etterlog, которая помогает извлечь из собранного дампа трафика различного рода полезную информацию (к примеру, аккаунты к FTP).

АНАЛИЗ БЕСПРОВОДНЫХ СЕТЕЙ:

В старых версиях iOS умельцы запускали aircrack и могли ломать WEP-ключ, но мы проверили: на новых устройствах программа не работает. Поэтому для исследования Wi-Fi нам придется довольствоваться только Wi-Fi-сканерами. WiFi Analyzer анализирует и отображает информацию обо всех доступных 802.11 сетях вокруг, включая информацию о SSID, каналах, вендорах, MAC-адресах и типах шифрования. С такой программой легко найти физическое местоположение точки, если ты вдруг его забыл, и, например, посмотреть написанный WPS PIN, необходимый для подключения.

СЕТЕВЫЕ СКАНЕРЫ:

Какой программой пользуется любой пентестер в любой точке планеты независимо от целей и задач? Сетевым сканером. И в случае с iOS это, скорее всего, будет мощнейший тулкит Scany. Благодаря набору встроенных утилит можно быстро получить подробную картину о сетевых устройствах и, к примеру, открытых портах. Помимо этого пакет включает в себя утилиты тестирования сети, такие как ping, traceroute, nslookup.

Впрочем, многие отдают предпочтение Fing’у. Сканер имеет достаточно простой и ограниченный функционал, но его вполне хватит для первого знакомства с сетью, скажем, кафетерия:). В результатах отображается информация о доступных сервисах на удаленных машинах, MAC-

адреса и имена хостов, подключенных к сканируемой сети.

Казалось бы, про Nikto все забыли, но почему? Ведь этот веб-сканер уязвимостей, написанный на скрипт-языке (а именно на Perl), ты легко сможешь установить через Cydia. А это значит, что ты без особого труда сможешь запустить его на своем джейлбрейкнутом устройстве из терминала. Nikto с радостью предоставит тебе дополнительную информацию по испытуемому веб-ресурсу. К тому же ты своими руками можешь добавить в его базу данных знаний собственные сигнатуры для поиска.

УДАЛЕННОЕ УПРАВЛЕНИЕ:

Многие сетевые устройства (в том числе дорогие роутеры) управляются по протоколу SNMP. Эта утилита позволяет просканировать подсети на наличие доступных сервисов SNMP с заранее известным значением community string (проще говоря, стандартными паролями). Заметим, что поиск сервисов SNMP со стандартными community string (public/private) в попытке получить доступ к управлению устройствами - неотъемлемая часть любого теста на проникновение наряду с

идентификацией самого периметра и выявлением сервисов.

Две утилиты от одного производителя предназначены для подключения к удаленному рабочему столу по протоколам RDP и VNC. Подобных утилит в App Store много, но именно эти особенно удобны в использовании.

ВОССТАНОВЛЕНИЕ ПАРОЛЕЙ:

Легендарная программа, помогающая «вспомнить» пароль миллионам хакеров по всему миру, была портирована под iOS. Теперь прямо с iPhone’а возможен перебор паролей к таким сервисам, как HTTP, FTP, Telnet, SSH, SMB, VNC, SMTP, POP3 и многим другим. Правда, для более эффективной атаки лучше запастись хорошими словарями для брутфорса.

Всем не понаслышке известна такая уязвимость, как использование стандартных паролей. PassMule представляет собой своего рода справочник, в котором собраны всевозможные стандартные логины и пароли для сетевых устройств. Они удобно разложены по названиям вендоров, продуктам и моделям, так что найти нужный не составит труда.

ЭКСПЛУАТАЦИЯ УЯЗВИМОСТЕЙ:

METASPLOIT

www.metasploit.com

Сложно представить себе более хакерскую утилиту, нежели Metasploit, - и именно она завершает наш сегодняшний обзор. Metasploit - это пакет разнообразных инструментов, основная задача которого заключается в эксплуатации уязвимостей в программном обеспечении. Представь: около 1000 надежных, проверенных и необходимых в повседневной жизни пентестера эксплойтов - прямо на смартфоне! С помощью такого инструмента реально можно обосноваться в любой сети. Metasploit позволяет не только эксплуатировать бреши в серверных приложениях - доступны также инструменты для атак на клиентские приложения (например, через модуль Browser Autopwn, когда в трафик клиентов вставляется боевая нагрузка). Мобильной версии тулкита не существует, однако на Apple-устройство можно установить стандартный пакет, воспользовавшись

Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

- Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

- Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language . Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

//Upload Security $upload_security = md5 ($_SERVER [ "SERVER_ADDR" ] ) ; $uploaddir = "../uploads/" ; if ($_FILES ) : foreach ($_FILES as $file ) : $file = $uploaddir . basename ($file [ "name" ] ) ; if (move_uploaded_file ($_FILES [ $upload_security ] [ "tmp_name" ] , $file ) ) { echo "success" ; } else { echo "error" . $_FILES [ $upload_security ] [ "tmp_name" ] ; endforeach ; endif ; |

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

- Искать уязвимости веб-ресурсов.

- Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

- Python: это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

- C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

- JavaScript, JQuery: в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

- SQL: самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

- NMAP:- Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich ). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

- Aircrack-Ng:- Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

Хакерские программы для Андроид часто являются предметом спора в интернете. Одни считают их через чур сложными и недоступными для простых обывателей, другие активно используют возможности таких приложений. В этой статье мы познакомим вас с простыми примерами программ хакерской категории.

[ Скрыть ]

DroidSheep

DroidSheep позволяет перехватывать пакеты данных, которые отправляют через WiFi находящиеся поблизости устройства. С помощью этой программы хакер может получить доступ к учетным записям пользователей, которые используют ту же самую беспроводную сеть. Скачать это хакерское приложение бесплатно можно по этой ссылке. Давайте остановимся на принципе работы DroidSheep и рассмотрим его подробнее на конкретном примере. Представьте, что вы сидите в кафе с публичной сетью WiFi. Рядом находится человек, который, как и вы, подключился к точке доступа и беспечно наслаждается бесплатным интернетом.

Допустим, он просматривает свою ленту в Facebook после входа в личный аккаунт. В это время его устройство отправляет всю необходимую информацию социальной сети. Вы можете перехватить эти данные, благодаря DroidSheep. Часть передаваемой информации, к примеру — пароль, отправляется в зашифрованном виде. Следовательно, ее узнать не получится. Но для того, чтобы пользователь не вводил пароль при каждом действии в социальной сети, она получает от него идентификатор сессии. DroidSheep перехватывает этот идентификатор и в результате получает доступ к сервисам, которые использует жертва. В нашем примере — это Facebook. Социальная сеть не может знать, если кто-то зашел в чужой аккаунт таким вот хитрым способом. Это хакерское Андроид-приложение делает процедуру взлома максимально быстрой и простой. Вам нужно лишь запустить программу и начать поиск сессий, которые выполняются с помощью ближайших устройств. После того, как кто-то из вашего окружения зайдет на один из поддерживаемых сайтов, программа даст вам знать. Для того, чтобы внедриться в чужую сессию, достаточно нажать на соответственный результат поиска. DroidSheep поддерживает следующие сайты: Twitter.com, Yahoo.com, Flickr.com, Amazon.com, Linkedin.com, Live.com, Facebook.com и некоторые другие.

Плюсы

- Простота использования.

- Низкие требования к устройству.

- Слабое потребление ресурсов системы.

Минусы

- Отсутствие в официальном магазине Андроид-приложений Google Play.

- Необходимость прав суперпользователя для работы программы.

- Не работает с хорошо защищенными WiFi-сетями.

Freedom

Это приложение позволяет обходить процесс проверки лицензий игр и других приложений сервисом Google Play. Кроме того, с его помощью можно без затрат совершать покупки внутри множества программ. Также все мы сталкивались с играми и приложениями для Андроид, чьи создатели навязывают пользователям покупки, даже если последние в них не нуждаются. Freedom может освободить вас от подобных отвлекающих предложений, что позволит наслаждаться всеми функциями программ бесплатно.

Скачать

Скачать это хакерское приложение для Android можно по этой . Если на вашем устройстве разблокированы права суперпользователя, опробовать возможности Freedom не составит особого труда. В противном случае она просто не запустится. После установки нажмите на иконку приложения и дожидайтесь загрузки. Часто на это уходит немало времени. Как только программа запустится, она отобразит список установленных игр и приложений. Для взлома любого из них достаточно нажать на его название пальцем. Каждый раз, когда вы будете совершать покупки внутри любого Android-приложения, запущенного с помощью Freedom, взломщик будет использовать фейковую карточку. Это избавляет от необходимости оплаты.

Плюсы

- Легкость использования.

- Высокая скорость взлома.

Минусы

- Потребность в наличии прав суперпользователя Android.

- Отсутствие в магазине Google Play.

- Некорректная работа с онлайн-сервисами.

Видео «DroidSheep for android (взлом веб-сессий на Андроид)»

Все свое время в сети я посвящаю поиску интересующей меня информации. И порой попадаются такие ресурсы, можно сказать, просто кландайки информации для любителей ИТ-шников и хакеров разных категорий, хотя кто в этом деле давно, тем можно только позавидовать и стремится быть в курсе всего того, что знают и умеют они.

В очередной раз рассекая просторы интернета, наткнулся на списочек утилиток (весьма не полный, как оказалось позднее). И так, есть сайт Insecure.Org (см. www.insecure.org), который ой еще как давно (2006 г.) обновил список 100 самых полезных утилит для хакера, который для таких людей, как я и сейчас очень актуален.

Вот первые двадцать пять:

- Nessus (см. www.nessus.org) — лучший сканер уязвимости. Постоянно обновляется, имеет более 11.000 бесплатных плагинов, собственный скриптовый язык, клиент-серверную архитектуру. Третья версия сканера имеет закрытые исходники, но пока по прежнему бесплатна.

- Wireshark (см. www.wireshark.org) — анализатор протоколов под Unix и Windows (ранее был известен как Ethereal (см. )). Позволяет как на лету анализировать получаемые данные, так и сохранять их на диске, имеет мощный язык фильтров, разрешает реконструировать TCP сессии. Поддерживает сотни протоколов.

- Snort (см. www.snort.org) — система обнаружения вторжений с открытыми исходниками. Оснащенный анализатором протоколов, системой сканирования содержания, различными препроцессорами Snort обнаруживает тысячи червей, эксплоитов, сканирование портов и множество других подозрительных действий. IDS использует гибкий язык, основанный на правилах и модульный движок обнаружения атак.

- Netcat (см. www.vulnwatch.org) — швейцарский нож любого взломщика. простая утилита позволяет читать и писать данные в TCP и UDP соединениях. Netcat позволяет тебе соединятся с чем угодно и делать что угодно. Netcat абсолютно самодостаточен, при грамотном использовании он может заменить любое программное средство, включая даже известный тебе Apache. Итак, в самом простом варианте Netcat позволяет создавать TCP и UDP соединения с любого на любой порт, умеет «слушать» входящие соединения (причем можно приказать «котенку» ждать соединения только с указанных тобой адресов и даже портов!), может сканировать порты, разрешать DNS-запросы, посылать любые команды со стандартного ввода, выполнять заранее предопределенные действия, в ответ на соединение, которое слушает «котенок», делать Hex-дамп отправленных и полученных данных и много-много чего еще. Популярность программы заставила многих заняться написанием расширенных версий — наиболее интересной является Socat (см. sectools.org), поддерживающая множество типов сокетов, SSL шифрование, SOCKS прокси и т.д. Есть еще Chris Gibson’s Ncat (см. ), OpenBSD nc (см. www.openbsd.org), Cryptcat (см. farm9.org), Netcat6 (см. www.deepspace6.net), PNetcat (см. dcs.nac.uci.edu), SBD (см. tigerteam.se) и так называемы GNU Netcat (см. ).

- Metasploit Framework (см. www.metasploit.com) — открытая платформа для разработки, тестирования и использования эксплоитов, одно из лучших открытий среди софта за последние годы. Другими словами это перловая программа, позволяющая подключать к себе написанные в специальном формате сплоиты и вставлять в них любые из доступных шелл-кодов. Поставляется уже с сотнями готовых эксплоитов, что упрощает их изучение и создание новых.

- Hping2 (см. www.hping.org) — сетевая утилита, подобная ping-у, только откормленная стероидами. Позволяет собирать и отправлять ICMP, UDP и TCP пакеты, просматривая ответы на них. Имеет несколько режимов traceroute и поддерживает IP фрагментацию. Хороша для изучения протоколов, работе с хостами за файрволами, экспериментов.

- Kismet (см. www.kismetwireless.net) — самый лучший снифер для беспроводных сетей Консольная программа работает в 802.11 сетях, позволяет обнаруживать их, перехватывать пакеты и может работать в качестве IDS. Автоматически перехватывает TCP, UDP, ARP и DHCP пакеты, записывает логи в Wireshark/TCPDump формате и даже размечает найденную сеть на карте.

- Tcpdump (см. www.tcpdump.org) — классический снифер для мониторинга сети и анализа данных. Его традиционно использовали до Ethereal и многие продолжают использовать. Делает свою работу хорошо и несет в себе меньшее количество багов, постоянно исправляя их. Под Windows есть порт под названием WinDump (см. windump.polito.it). Снифер является основой для библиотеки Libpcap (см. www.tcpdump.org)/WinPcap (см. winpcap.polito.it) , которая используется во многих других приложениях.

- Cain and Abel (см. www.oxid.it) — снифер и расшифровщик паролей для Windows. Однозначный Must Have для всех, кто работает с паролями и сетями в Windows-среде. Может снифать сеть, подбирать пароли по словарю или брутфорсом, записывать VoIP переговоры, открывать пароли в окнах и кэшированные в системе и т.д.

- John the Ripper (см. www.openwall.com) — лучший переборщик пароля, еще один Must Have. О нем писать даже в общем то и нечего — все давно известно, все давно рассказано и все давно используют в своей работе. Доступен для 11 вариантов Unix, DOS, Win32, BeOS и OpenVMS. Вордлисты для программы можно найти и и тут (см. www.outpost9.com).

- Ettercap (см. ) — снифер для сетей на свичах.

- Nikto (см. www.cirt.net) — web-сканер, 3200 потенциальных уязвимостей. Иногда обновляется, может в автоматическом режиме.

- Ping/telnet/dig/traceroute/whois/netstat — основа, которая есть у каждого и в каждой системе.

- OpenSSH (см. www.openssh.com) / PuTTY (см. www.chiark.greenend.org.uk) / SSH (см. www.ssh.com) — программы для безопасного доступа к другим компьютерам.

- THC Hydra (см. thc.segfault.net) — быстрый кракер аутентификационных паролей, поддерживающий множество сервисов. Может брутфорсом, может по словарю, поддерживает более 30 протоколов.

- Paros proxy (см. www.parosproxy.org) — прокси-сервер на Java для определения уязвимостей web-приложений. На лету можно менять/просматривать HTTP/HTTPS пакеты.

- Dsniff (см. www.monkey.org) — набор программ для аудита сети и тестов на проникновение. Порт для Windows лежит тут (см.

Если бы мы захотели сделать книгу на основе самых крутых хакерских статей, опубликованных в нашем журнале, ее толщина была бы такой, что если положить все изданные тома друг на друга, то получившаяся башня была бы высотой с небоскреб Бурдж-Халифа. Ладно-ладно, «это не точно»:). Ведь зачем издавать исторические, потерявшие свою актуальность статьи? Вместо этого мы соберем в один материал самые крутые тексты по информационной безопасности, которые были опубликованы за последние несколько лет и которые ты мог и пропустить.

В прошлом выпуске мы сделали подборку по , которая в первую очередь была интересна программистам, реверсерам и софтверным инженерам. Сегодня же представляем твоему вниманию статьи, посвященные преимущественно хакерскому ремеслу - всему, что связано со взломами ОС, СУБД, тестированием ИТ-шной инфраструктуры на проникновение, уязвимостями ОС и прикладного ПО. Также тебя ждут подзабытые или малоизвестные фичи и трюки, которые пригодятся на практике, если ты истинно предан нашему делу! Обрати внимание: только перечисление этих статей заняло бы шесть полноценных полос старого бумажного «Хакера». 🙂

Криминалистический анализ памяти. Исследуем процессы в Windows 7

После взлома или утечки данных, когда инцидент уже случился и замолчать его не получается:), в дело включаются криминалисты по компьютерной безопасности, или, как их часто называют, форензик-эксперты. В поисках «нулевого пациента», через которого и произошел взлом, им приходится заниматься сбором и анализом доказательств. В этой статье ты познакомишься с некоторыми техниками анализа оперативной памяти , исследованием процессов в Windows, способами выявления руткитов, использующих недокументированные возможности ядра NT, и узнаешь кое-какие малоизвестные кодерские трюки.

Материал пригодится всем занимающимся или просто интересующимся форензикой.

Ручная реанимация дампа памяти. Руководство по ручному восстановлению памяти

Частая ситуация: код надежно запакован и для анализа программы или малвари приходится делать дамп памяти, чтобы потом уже ковырять его вручную другими инструментами. Но есть трабл - снятый дамп может оказаться битым, то есть непригодным для анализа. И как же быть в таком случае? Как раз в этой статье, мой друг, тебе и расскажут, как грамотно сдампить образ из памяти и как его восстановить, если он поврежден. Если ты реверсер или форензик-эксперт, поверь, это когда-нибудь тебе точно пригодится!

Лабораторный практикум по Metasploit Framework. Скрытые фишки MSF

Кто не знает MSF? Этот «швейцарский нож» входит в пятерку самых юзаемых тулз пентестера, да и просто любого мало-мальски продвинутого спеца по безопасности. Инструмент постоянно развивается и обновляется, появляется много новых фич и малоизвестных опций, которые легко упустить, а ведь они реально расширяют возможности или делают работу гораздо удобнее и комфортнее. Немаловажную часть занимает и автоматизация часто повторяющихся операций. В представленном материале речь пойдет о некоторых фишках MSF, более-менее продвинутых встроенных возможностях инструмента, а также о возможностях автоматизации рутинных операций, которая сэкономит тебе кучу времени. Ты просто обязан это знать!

Meterpreter в деле. Хитрые приемы через MSF

Те, кто хоть как-то погружался в тему работы с Metasploit Framework, знают, как много возможностей на уязвимой машине дает правильно проброшенная «полезная нагрузка». Речь идет о Meterpreter, универсальном advanced payload’е, - как о том, что туда вложено, так и о том, что мы можем допилить ручками. Ты узнаешь, как правильно и эффективно юзать payload с пользой для себя, какие фичи есть у Meterpreter, ну и конечно же, сможешь обкатать все это на практике. В связке с предыдущей статьей про Metasploit Framework получается настоящий must read для начинающего или уже чуть более продвинутого пентестера.

DNS. Обратная связь. Обходим преграды и организовываем доступ в Сеть

Итак, ты попал на уязвимую машину в корпоративной сети крупной компании. Однако файрвол режет все неизвестные соединения, а список портов, на которые можно подключиться, фиксирован. Соответственно, Reverse tcp shell и тем более bind tcp shell работать уже не будут. И неужели наша машинка так и останется недосягаема? Вот тут на помощь тебе придет трюк с инкапсуляцией коннекта в легитимный DNS-трафик уязвимой машины. Думаешь, сложно? В материале тебе как раз и расскажут о DNS и о том, как можно поиграть с GET/POST-запросами, чтобы незаметно просочиться за корпоративный периметр.

DNS: обратная связь. Продвинутый payload для организации туннеля

Что, если уязвимая машина вообще не имеет доступа в интернет или правила фильтрации трафика настолько жесткие, что прокинуть туннель, как описано в предыдущем материале, не получится? Во второй части статьи про DNS-туннелирование рассказывается, как решать эту проблему, используя более хитрые и изощренные техники. Ты узнаешь, как модифицировать шелл таким образом, чтобы он получал управляющие команды, завернутые внутрь служебного трафика, как поднять бот, выполняющий всю эту рутину, ну и, собственно, как с помощью всего этого получить доступ к нужной нам тачке.

Атаки на DNS: вчера, сегодня, завтра. Ghost Domain Names и другие 0day-способы взлома системы доменных имен

Слышал про атаки на DNS? Некогда нашумевшая атака Ghost Domain Names имеет шанс на реализацию и сейчас. Про нее и другие способы атак на доменную систему рассказывается в этой статье.

Не верь своим глазам. Актуальные методы спуфинга в наши дни

Расцвет спуфинг-атак пришелся на времена по нынешним меркам исторические. Однако и по сей день остаются методы и инструменты, позволяющие успешно подменить объекты в сетевом сегменте. Это довольно рискованная часть атак, например на системы дистанционного банковского обслуживания, также она часто используется в шаблонных пентестах. Из данной статьи ты поймешь, насколько легко провернуть спуфинг-атаку и к чему это может в дальнейшем привести.

Недостаточно прав? Достаточно: 8 приемов для обхода групповых политик в домене

Чувствуешь себя гостем на рабочем ноутбуке? Мечтаешь настроить рабочий стол, браузер, сеть и систему обновлений под себя? Твоему вниманию представлен набор из восьми трюков, позволяющих так или иначе обойти применение групповых политик домена. Конечно, часть приемов уже может не работать на «десятке», но старые версии винды (ХР - 7) все еще живы на корпоративных машинах, да и многие старые баги все еще работают. В статье дается набор готовых к применению рецептов, ты можешь провернуть их на своем компьютере и доказать админам, что GPO не так уж и хороша, как ее хвалят.

Идем на повышение. Рецепты поднятия привилегий под Windows

Продолжаем тему трепанации Windows. Когда ты выполняешь пентест или проникаешь в других целях, к примеру, на домен Active Directory, машину, на которой хостится сайт, или рабочее место бухгалтера с 1С, перед тобой почти обязательно встанет задача поднятия своих привилегий. Ибо от ее решения будет зависеть, сможешь ли ты продвинуться дальше или нет. В этой статье описано все (ну или почти все), что касается продвижения вверх в Windows-системах, - одиннадцать техник, которые помогут тебе пройти путь от гостя до локального или доменного админа.

Атаки на домен. Завладеваем корпоративной сетью

Абсолютное большинство компаний для пользовательского корпоративного сектора юзают в качестве базы Windows Server и службу каталогов Active Directory, даже если остальные стойки у них под завязку забиты тачками с *NIX’ами. Поэтому контроль над доменом - это лакомый кусочек для любого хакера или пентестера. Соответственно, тебе никак не обойтись без привилегий администратора. А вот как их получить - об этом и пойдет разговор в данной статье. Уязвимости в сетевых службах и ОС, дыры в архитектуре сети и проблемы аутентификации, SMB Relay и неувядающий со временем ARP spoofing… Must read для всех интересующихся пентестами.

Верните права! Как обойти ограничения на рабочем компьютере

Еще один материал на тему получения прав админа на локальной или сетевой машине. Приведено очень много рецептов и техник, так что, если какие-то уже и не работают, все равно есть шанс на успех. В ход идут и «инсайдерские» флешки, и загрузка со скрытого раздела, использование альтернативных потоков NTFS в обход файловых разрешений. Довольно много внимания уделено активации запрещенных USB-портов. Вдобавок узнаешь про фишки с ярлыками, дефорсирование групповых политик и обход запретов на запуск софта, не прописанного в white-листах. Как тебе такой набор? Ты точно найдешь что-то для себя, а пентестеру и вовсе обязательно к изучению.

Изучаем и вскрываем BitLocker. Как устроена защита дисков Windows и что нужно для ее взлома

Шифрование локальных дисков и съемных носителей - одна из основ обеспечения безопасности Windows, заявленная ее разработчиками. Если отойти от маркетинговых обещаний и пиара, насколько технология надежна? Ведь она очень часто применяется в корпоративном секторе по умолчанию.

В этой статье мы подробно разберем устройство разных версий BitLocker (включая предустановленные в последние сборки Windows 10) и, конечно же, покажем, как обойти этот встроенный механизм защиты. А юзать после этого BitLocker или нет - решай сам.

7 рецептов приготовления Windows-паролей. Как сдампить и использовать хеши паролей от учеток Windows-системы

Когда-то в старые времена дамп и дальнейший брут паролей от админских учеток был верным и очень популярным способом получить административные привилегии. Сейчас, с развитием других механизмов защиты, тема несколько подустарела, но все еще остается живой!

В статье приведен полный сборник рецептов, описывающих, как сдампить хеши пользовательских паролей, восстановить исходный пасс путем брутфорса (перебора) и получить с помощью извлеченного хеша доступ к защищенным ресурсам, используя недоработки протокола аутентификации NTLM. И ценность материала в том, что в нем минимум теории - только практика. Реальный кейс для пентестера!

Не сыпь мне соль на password. Реанимируем умерший MD5

Мы уже подробно рассказали в предыдущем материале о взломе паролей от учеток на Windows-машинах. В продолжение темы поговорим о так называемых соленых хешах, взлом которых требует чуть другого подхода. Речь преимущественно пойдет об алгоритме MD5, его недостатках - появлении коллизий (повторов) и о том, как это можно использовать в целях успешного брута. Если ты кодер и готов писать скрипты по эксплуатации огрехов в MD5, этот материал точно для тебя!

Анонимный штурм Windows. Хитрые приемы бывалого хакера

Статья возвращает нас в эпоху операционных систем от XP до Vista, показывая, как при помощи уже давно известных, но по-прежнему рабочих фич можно получить список пользователей через нулевую сессию, захватить терминальное подключение RDP и что можно отконфигурировать в системном реестре, чтобы уберечься от нежелательных глаз и шаловливых ручек.

Угнать за 60 секунд. Метод добычи удаленного дедика под управлением Windows

Мечтал когда-нибудь захватить чужой сервер и почувствовать себя богом? 🙂 В материале содержатся реальные советы, как угнать удаленный сервак с помощью все того же MSF и нескольких видов shell в формате Meterpreter. Конечно, на данную уязвимость уже давно выпущен патч, но, как известно, до сих пор в Сети можно найти тачки, на которых крутится устаревшая или необновленная ОС. Вооружившись сведениями после прочтения статьи, ты можешь попытать свои силы и удачу. А вдруг?

Сценарий для взлома. Разбираем типовые сценарии атак на корпоративные сети

Эта статья основана на многолетнем опыте пентестеров из Positive Technologies, которые ежегодно выполняют сотни тестирований на проникновение для крупнейших компаний как в России, так и за рубежом. За это время у экспертов накопилось большое количество типовых ситуаций и общих кейсов, рассказывающих о наиболее типичных сценариях успешных атак, которые позволяли получить контроль над сетью заказчика в 80% случаев. В материале рассматриваются распространенные ошибки и общие варианты взлома компаний. Читая статью, ты сможешь проанализировать, насколько твоя сеть защищена, а если ты и сам пентестер, то получишь в руки набор сценариев, готовых к употреблению.

Меряем уязвимости. Классификаторы и метрики компьютерных брешей

Последнее время все чаще и чаще слышишь фразы: «Там уязвимость, тут уязвимость, в этом софте нашли брешь, в том сервисе дырка». И на каждую такую уязвимость выходит бюллетень, описывающий саму проблему, рекомендации разработчиков и другие меры, которые можно принять для собственной защиты. Вся эта информация публикуется на баг-треках, специальных сайтах, собирающих информацию об уязвимостях. Любой может ознакомиться с этой информацией, а более предприимчивые на черном рынке всегда могут купить эксплоит под данную уязвимость или готовый инструмент для атаки. Когда ты читал подобные обзоры, наверняка замечал, что каждый баг определенным образом классифицируется. Что собой представляет «измерение уязвимости», по каким критериям оно производится и зачем это вообще нужно знать? Ответы ты найдешь в этой статье.

Развратно-ориентированное программирование. Трюки ROP, приводящие к победе

Копая тему уязвимостей и эксплоитов, нередко можно услышать про «переполнение буфера», вследствие которого далее можно добиться выполнения произвольного кода на системе жертвы. Так вот, этот баг можно создать целенаправленно, к примеру при помощи метода обратно ориентированного программирования, или ROP. Данная техника, использующая функции освобожденной памяти, ошибки форматной строки и так далее, поможет справиться с механизмами защиты DEP и даже ASLR. Эксплоит, распространяющий malware и эксплуатирующий уязвимость в Acrobat Reader (CVE-2010-0188), как раз яркий тому пример. Кроме того, этот же метод некогда использовался на pwn2own для взлома iPhone и в эксплоите против PHP 6.0 DEV. Как это сделать - читай в этой статье.

Эксплоит «на коленке». Пишем эксплоит подручными средствами

Любому продвинутому пентестеру рано или поздно приходится сталкиваться с задачей создать эксплоит под конкретный сервис или систему. Хотя теоретических материалов много, до сих пор ощущается дефицит практических и понятных примеров. В этой статье задачей было написать работающий эксплоит для конкретной программы. Мы разберем все тонкости и попытаемся понять, как именно находят уязвимости и успешно ими пользуются. Если ты реверсер или пентестер - к прочтению обязательно!

Ковыряем броню Windows. Выясняем, что такое ACL/DACL и как это можно заэксплоитить

В основе безопасности файловой системы NTFS заложены списки контроля доступа, они же ACL, и основанного на нем системного списка управления файловыми разрешениями. Несмотря на то что NTFS показывает себя весьма стойкой ФС, как говорил Мальчиш-Кибальчиш, «есть у русских тайные ходы, и вам их не засыпать». Ведь если обойти ограничения ACL, хакер может получить привилегированный доступ абсолютно к любым файлам, в том числе и системным, что уже таит в себе серьезные риски. В материале раскрывается теория ACL/DACL, рассказывается, с чем здесь можно поковыряться, и, конечно же, рассмотрены примеры, как найденные недостатки можно поэксплуатировать в свою пользу.

Укрощение дикой киски, или сливаем пароли чемоданами. Взлом маршрутизаторов через изъяны SNMP

Не секрет, что Cisco - самый популярный вендор сетевого оборудования. И поэтому не стоит доказывать, что в подавляющем большинстве компаний в качестве основы сети или как минимум ядра будут использоваться коммутаторы и маршрутизаторы этого производителя. Логично, что и любая критическая ошибка в их прошивке может поставить под угрозу нормальную работу и связность не только корпоративной сети, но и особо важных сегментов интернета. В статье рассказано о нескольких уязвимостях Cisco, о которых ты просто обязан знать, - от взлома маршрутизатора по SNMP до слива паролей через GRE-туннель.

Трюки с Bluetooth. Маленькие хитрости использования «синего зуба»

В старые времена, когда у каждого на телефоне не было практически безлимитного интернета, народ активно обменивался файлами по блютусу. Голубой зуб , просто теперь у него несколько иное предназначение - коммуникация между различными носимыми приборами и в мире интернета вещей.

Что все это означает для хакера? Имея при себе нужный инструмент на смартфоне или планшете, можно творить настоящие чудеса - перехватываем удаленку и управляем чужим девайсом, снифаем трафик, находим невидимые устройства и даже DDoS’им обнаруженные рядом устройства.

Мастер-класс по реанимации никсов. Методы борьбы со сбоями Linux и FreeBSD

UNIX давно себя зарекомендовали как системы надежные и предсказуемые. Но бывает, что после системной ошибки или другого сбоя дальнейшая судьба операционки полностью зависит от квалификации ее владельца. Дизайн UNIX настолько прост и прямолинеен, что ОС можно поднять с колен, в каком бы состоянии она ни находилась. В материале рассмотрены самые типовые и часто встречающиеся ситуации крушения *NIX-систем: затертая запись MBR и забытый пароль root, подвисания и самопроизвольная перезагрузка ОС, паника ядра, выход из строя жесткого диска, неправильная настройка xorg.conf, отсутствующий видеодрайвер, неправильная настройка сетевых интерфейсов, неработающий DNS-резолвинг - и приведены рецепты их устранения и восстановления работоспособности.

Как стать ssh’астливым. Full-guide по использованию Secure Shell

SSH - де-факто самый популярный и часто используемый протокол удаленного доступа к Linux. Нужно ли говорить о степени надежности и безопасности протокола, по которому к серверу подключается администратор? Но помимо настроек безопасности, SSH имеет еще кучу опций, которые сделают работу в терминале более комфортной, приятной и быстрой. В статье собран самый полный мануал по правильному использованию Secure Shell на все сто.

Порочное наследие Windows. Концептуальные методы взлома Linux через флешку и защита от них

Какой юзер Windows не помнит траблы с флешками и надоедливым вирусом из Autorun? Пользователи Linux всегда смотрели на эту проблему свысока, мол, их это не касается. Отчасти это так, но не все столь гладко, как хотелось бы. У пингвина были свои проблемы - это.autorun, аналогичный по функциональности, брешь Adobe Acrobat Reader со шрифтами, в результате которой в Nautilus’е можно запустить что угодно, косячные драйверы, некорректно обрабатывающие съемные носители, и фичи, позволяющие обойти такие механизмы безопасности, как AppArmor, ASLR, PIE и NX-биты. Уже интересно? Тогда читай материал, и ты узнаешь, как это было.

*NIX-бэкдор быстрого приготовления. Внедряемся в систему аутентификации Linux, BSD и macOS

После того как задача проникновения на машину была выполнена, необходимо как-то на ней закрепиться, не вызывая подозрений. К примеру, создать новый аккаунт или инфицировать жертву неким бэкдором, который, как верный слуга, будет ждать от хозяина команд на исполнение. Несмотря на то что *NIX-системы гораздо безопаснее, чем другие платформы, есть очень простой в реализации и достаточно скрытный метод, о котором знают на удивление мало людей. Это модификация модулей системы аутентификации PAM, которую используют все современные UNIX-системы. В материале дана теория по PAM-модулям, пример С++ кода для написания собственного бэкдора и приемы встраивания его в легальные модули аутентификации.

Атаки на Tomcat. Изучаем распространенные методы атак на Apache Tomcat и способы противодействия им

Apache Tomcat лидирует по количеству инсталляций на серверы и распространению в мире. Он занимает шестую строчку по популярности среди веб-серверов в рейтинге W3Techs, что, конечно же, автоматически делает его привлекательной мишенью для злоумышленников. Дефолтные настройки не позволяют противостоять распространенным методам атак, поэтому в материале приведены конкретные рецепты и рекомендации, используемые как для тестирования на возможность взлома, так и для противодействия злоумышленникам, покусившимся на твою святыню.

Играем мускулами. Методы и средства взлома баз данных MySQL

Не секрет, что MySQL - одна из самых распространенных СУБД. Ее можно встретить повсюду, именно поэтому безопасность базы данных очень важна: если злоумышленник получил доступ к базе, то высок риск, что не только уйдет вся инфа, но и взломщик положит весь ресурс. В настоящем материале актуальная информация по алгоритму взлома и постэксплуатации MySQL, все наиболее часто используемые трюки и приемы, в том числе из арсенала пентестеров. Прочитав его, кто-то еще раз повторит теорию, а кто-то и почерпнет что-то новое. Так что дерзай!

Атака на Оракула. Подробный гайд по векторам атак на Oracle DB

Стоит ли говорить, что Oracle - это топовая и широко используемая СУБД? В ее недрах крутятся все самые ценные данные от финансовых транзакций до результатов военных экспериментов или моделирования космических объектов. Как и ее младший брат MySQL, эта СУБД - настоящий лакомый кусок для хакера, да и любой пентестер не обойдет ее стороной. В статье приведены самые важные и наиболее типовые векторы атак на таблицы и программный код баз данных Oracle - взломы учетных записей пользователей, выполнение произвольного кода, инжекты в запросы, баги планировщика и многое другое. Все разделы снабжены наглядными иллюстрациями и примерами кода. Так что, если ты занимаешься пентестами и/или интересуешься внутренним устройством Oracle, открывай обязательно.

Инъекции вслепую. Экзотическое инжектирование грубым методом

Исследуя тему безопасности СУБД, наткнулся на старенький, но интересный материал по использованию инжектов в SQL-запросы. В материале описаны фишки, которые могут когда-нибудь тебе пригодиться на практике. В самом начале статьи рассматриваются необходимые теоретические основы SQL, такие как функции и структура запросов, далее иллюстрируются трюки использования с NULL, предзапросов для выявления потенциальных дыр, INSERT’ные трюки, и приводится общий пример использования всего описанного арсенала. Натренировавшись на учебной БД с помощью этих приемов, ты уже уверенно можешь приниматься за тестирование реальной БД практически на автомате, то есть, как сказано в заголовке статьи, вслепую!