Флешка пишет вставьте диск в устройство — что делать? Съемные носители

Весьма популярные до сих пор USB-носители в свое время практически вытеснили с рынка куда более дешевые компакт-диски и DVD. Причин тому много, основной же можно назвать высокий уровень доверия к технологии. Но USB-носители также обладают и рядом недостатков: кража, потеря, подмена, бесконтрольный вынос за пределы предприятия. В этой статье мы рассмотрим плюсы и минусы, основные проблемы и пути их решения в использовании USB-носителей.

Михаил Грунтович

К.ф-м.н., Пензенский государственный университет

Удачная комбинация свойств

Не увядающая популярность USB-носителей связана в первую очередь с удачной комбинацией свойств этих носителей информации:

USB-флеш-накопитель (или просто USB-носитель) – компактное запоминающее устройство, которое использует в качестве носителя флеш-память и подключается к считывающему устройству по интерфейсу USB.

- универсальность и доступность – практически на всех современных программно-аппаратных средствах имеются аппаратные порты и драйверы доступа к USB-устройствам;

- мобильность и компактность – USB-носители поражают своей миниатюрностью;

- надежность – флеш-память устойчива к механическим воздействиям, царапинам, пыли; способна работать в широком диапазоне температур;

- большой срок автономной службы – до 5 лет (утверждают, что даже до 10);

- низкое энергопотребление;

- бесшумность;

- разнообразный привлекательный дизайн;

- приемлемая скорость чтения и записи – эти устройства, конечно, уступают по скорости жестким дискам, но уж точно работают быстрее CD, DVD и старых дискет;

- приемлемый объем внутренней памяти – современные флешки способны хранить информацию объемом вплоть до 128 Гб, что, безусловно, несравнимо с жесткими и твердотельными дисками, но вполне приемлемо для типового использования;

- приемлемая стоимость – цена единицы хранения информации на USB-носителях не конкурирует с жесткими дисками, но она не напрягает массового пользователя;

- высокий уровень доверия к технологии.

Причем последнее является зачастую решающим при выборе в пользу USB-носителя. Действительно, принимая решение, какую технологию хранения/передачи информации использовать, владелец информации исходит из того, что флешка, которая практически всегда контролируется пользователем, находится в безопасности. Что не всегда скажешь о других технологиях, например сетевых.

Помимо этого, важную роль играет ряд аспектов, которые можно объединить под наименованием "психология владения". Овладение этим средством и его использование позволяет человеку ощутить свою значимость. Этому же способствует доверие руководства, поручающего использовать столь сложную технологию.

Головная боль ИБ-администраторов

Однажды появившись, USB-носители превратились в серьезную головную боль администраторов ИБ, так как ИС, использующая USB-носители, подвержена угрозам нарушения конфиденциальности и целостности информации, навязыванию ложной информации, поражению вредоносным ПО.

В соответствии с результатами, представленными в SanDisk endpoint security survey, чаще всего сотрудники организации копируют на личные USB-флеш-накопители данные о заказчиках (25%); финансовую информацию (17%); информацию, связанную с коммерческим планированием (15%); кадровые сведения (13%); планы сбыта продукции (13%); объекты интеллектуальной собственности (6%); исходные коды программ (6%) .

Типовой метод защиты информации от различного рода атак – ограничение доступа к этой информации. Также поступают и в отношении информации, обрабатываемой с использованием USB-накопителей. Во-первых, ряд организаций применяют радикальные меры вроде изъятия или заклеивания USB-разъемов. Конечно, это работает, но что делать, если USB-носители все же нужны или, что чаще всего, они бы и не нужны, но порт USB универсален, в него можно подключать и другие устройства, например мышку, принтер, сканер. И в современном мире таких "вкусностей" становится все больше.

Выделим три реальных метода защиты от угроз со стороны USB-накопителей:

- программно-аппаратные средства защиты от несанкционированного доступа (СЗИ НСД);

- DLP-системы;

- пофайловое или посекторное ("прозрачное") шифрование данных на USB-носителе.

СЗИ НСД

Применение возможностей СЗИ НСД является более предпочтительным решением с точки зрения надежности и управления, поскольку оно позволяет использовать единый центр управления, единую систему аутентификации и авторизации пользователей, обеспечивает аппаратную поддержку защиты и способно контролировать доступ к разнообразным интерфейсам, не только к USB. Однако функции контроля доступа к внешним носителям не являются основной целью таких средств, а потому уступают по функционалу DLP-системам.

DLP-системы

Кейлоггер – это ПО или аппаратное устройство, регистрирующее различные действия пользователя – нажатия клавиш на клавиатуре компьютера, движения и нажатия клавиш мыши и т.д.

DLP-системы призваны обеспечить контроль над распространением конфиденциальной информации за пределы предприятия по всем доступным каналам, в том числе и по USB. Таким образом, контроль доступа к USB-носителям является одной из их основных "обязанностей". Помимо этого, DLP-системы "закрывают" и другие уязвимые места ИС. Однако требуются дополнительные усилия по их встраиванию в единую систему ИБ. Сами эти системы не обеспечивают безопасность вычислительной среды, а потому для их безопасного функционирования требуется установка тех же СЗИ НСД. Так что, по нашему мнению, использование DLP-систем для контроля доступа пользователей к USB-носителям оправданно в двух случаях. Во-первых, когда эти средства не столь обременительны по цене, как СЗИ НСД, а использование последних не является чем-то необходимым. Это системы с нарушителем класса не выше Н2 по классификации ФСБ. И во-вторых, DLP-системы могут использоваться для расширения функционала СЗИ НСД, но только в том случае, когда они сумеют доказать работоспособность их расширенного функционала.

Шифрование USB-носителя

Использование средств шифрования USB-носителя тоже решает задачу контроля доступа к хранимой на нем информации. Ведь если информация в память флешки записывается только в зашифрованном виде, то прочитать ее можно, только зная истинный ключ. Главный недостаток этих средств – сложность управления средством криптографической защиты информации (СКЗИ), в частности ключами шифрования. В простейших случаях ключи вычисляются на основе пароля пользователя. К примеру, так поступают, когда в качестве средства шифрования используется виртуальный диск TrueCrypt. Но при этом USB-носитель может использоваться тем же пользователем и вне предприятия. На наш взгляд, более правильным должно быть использование системы управления ключами, которая работала бы только в корпоративной среде и не позволяла бы пользователю правильным образом сгенерировать ключ шифрования вне этой среды. Однако, являясь полноценным СКЗИ, такое средство сложно в управлении. При этом следует иметь в виду, что СЗИ НСД тоже может оказаться обязательным для обеспечения безопасной программной среды использования СКЗИ. Кроме того, шифрование USB-носителей совсем не обеспечивает контроль доступа к другим интерфейсам.

Пути решения проблемы

К сожалению, все перечисленные пути решения проблемы USB-носителей выполняют задачу контроля доступа к ним односторонне. Они контролируют доступ к USB-носителю со стороны того компьютера, на котором этот доступ как раз разрешен. Однако же, помимо этого, необходимо еще решить, быть может, более важную задачу: запретить доступ к информации, записанной на разрешенный USB-носитель, со стороны всех остальных компьютеров, то есть кража и потеря разрешенных флешек все еще остается опасной.

Окончательно избавиться от остаточного риска позволяет использование аппаратных решений: специализированных USB-носителей.

Все ранее рассмотренные методы защиты информации на USB-носителе неявно исходили из того, что этот носитель есть пассивное хранилище информации, как было в случае дискеты, компакт-диска, DVD. Если же вспомнить, что USB-носитель есть на самом деле USB-накопитель, содержащий в своем составе программируемый контроллер, обеспечивающий доступ к внутренней флеш-памяти, то задача обеспечения защиты записанной информации вне контролируемого периметра решается просто: необходимо создать USB-накопитель со встроенной системой безопасности, которая функционирует на этом контроллере.

Защита USB-накопителя

В настоящее время на рынке имеется ряд изделий, выполненных по этой технологии.

Среди них можно выделить следующие: Kingston DataTraveler 5000 и 6000, SanDisk Cruzer Profile, IronKey S200, D200, LockHeed Martin IronClad, Corsair Flash Padlock 2, MXI Security Stealth MXP, Runtex Samurai, Verbatim Secure ‘n’ Go Small Business Security Pack, Сhinavasion USB Fingerprint Security CVGI K38, ZamLock Pro Secure Flash Drive, Kanguru Defender Elite, семейство "Секрет".

Эффективность правильного решения обусловлена его архитектурой. Каждое такое изделие состоит из трех компонентов: внешнее ПО, аппаратный модуль (собственно флешка, именуемая специальным носителем) и его внутреннее ПО. Внешнее ПО, исполняемое на контролируемом компьютере, при обнаружении специального носителя в USB-порту обеспечивает ввод пароля пользователя и выполнение протокола взаимной аутентификации с внутренним ПО аппаратного модуля. Внутреннее ПО, исполняемое на контроллере аппаратного модуля, обеспечивает выполнение этого протокола со своей стороны. Только полное совпадение секретных параметров протокола (пароля пользователя и ключей аутентификации специального носителя и компьютера) обеспечивают его успешное завершение и включение доступа к внутренней памяти специального носителя со стороны компьютера. Поскольку такое решение принимает контроллер специального носителя, а не компьютер, доступ к нему со стороны компьютера, на котором он не был ранее зарегистрирован администратором, блокируется.

Практически все они обеспечивают ограничение доступа к информации во внутренней флеш-памяти путем парольной или биометрической аутентификации пользователя. Ряд изделий обладают клавиатурой, размещенной на корпусе изделия, которая позволяет избежать перехвата пароля кейлоггерами. Также все они используют шифрование флеш-диска и технологические меры защиты ключей при их хранении в энергонезависимой памяти контроллера. Некоторые из перечисленных USB-носителей обладают серьезным потенциалом физической защиты. Они выполнены из материалов, затрудняющих физическое проникновение внутрь корпуса. Кроме того, при обнаружении попыток физического проникновения выполняется уничтожение ключевой информации и даже полное стирание внутренней памяти. В перечисленных изделиях за малым исключением отсутствует необходимая для СЗИ функция ведения журнала.

К сожалению, почти все выпускаемые USB-накопители даже не пытаются определить, на каком компьютере происходит доступ к защищаемой ими информации. Таким образом, перечисленные СЗИ есть симбиоз обычной флешки и СКЗИ. Их следовало бы назвать не защищенным USB-носителем, а "зашифрованным". Они, конечно, позволяют решать задачи защиты USB-носителей, но делают это не в полной мере, поскольку опять имеется остаточный риск использования такого носителя вне пределов предприятия.

Конечно, никакой специальный носитель не может полностью решить задачу безопасного применения USB-накопителей. Однако его грамотное применение в комплексе с другими средствами защиты, такими как CЗИ НСД и DLP-системы, способно принести желаемые результаты.

В полной мере защищенным USB-носителем информации, на наш взгляд, следует считать только те изделия, которые контролируют, к разрешенному или нет компьютеру их подключают, и монтируются только на разрешенных компьютерах. Такие решения – отечественные – есть в перечисленном ряду продуетов.

Литература

- SanDisk endpoint security survey, SanDisk, April 2008.

- Second Annual Benchmark Study on Patient Privacy and Data Security, Ponemon, 2011.

- Глобальное исследование утечек за 2010 г. // Info-Watch. – 2011.

- SanDisk Survey "Secure USB Flash Drives", June 2008.

Одна из распространенных проблем с USB накопителями (также может произойти и с картой памяти) - вы подключаете флешку к компьютеру или ноутбуку, а Windows пишет «Вставьте диск в устройство» или «Вставьте диск в устройство съемный диск». Происходит это непосредственно при подключении флешки или попытке открыть её в проводнике, если она уже подключена.

В этой инструкции - подробно о возможных причинах того, что флешка ведет себя таким образом, а сообщение Windows просит вставить диск, хотя съемный накопитель уже подключен и о способах исправить ситуацию, которые должны подойти для Windows 10, 8 и Windows 7.

Проблемы со структурой разделов на флешке или ошибки файловой системы

Одна из распространенных причин такого поведения USB флешки или карты памяти - испорченная структура разделов или ошибки файловой системы на накопителе.

Поскольку Windows не обнаруживает пригодных к работе разделов на флешке, вы видите сообщение о том, что требуется вставить диск.

Произойти это может в результате неправильного извлечения накопителя (например, в то время, когда с ним производятся операции чтения-записи) или сбои питания.

Простые способы исправить ошибку «Вставьте диск в устройство» включают в себя:

Также ошибка может возникнуть, если полностью удалить все разделы на съемном накопителе и не создать нового основного раздела.

Примечание: иногда проблема может оказаться в ваших USB разъемах или драйверах USB. Прежде чем приступать к следующим шагам, по возможности проверьте работоспособность флешки на другом компьютере.

Другие способы исправить ошибку «вставьте диск в устройство» при подключении флешки

В том случае, если описанные простые способы не приводят ни к какому результату, то попробовать оживить флешку можно следующими методами:

- - речь идет о «программном» ремонте, особое внимание обратите на последний раздел статьи, в котором описывается способ найти ПО конкретно для вашего накопителя. Также, именно в контексте «Вставьте диск» для флешки часто помогает приведенная там же программа JetFlash Online Recovery (она для Transcend, но работает со многими другими накопителями).

- - полное удаление всей информации с накопителя и очистка секторов памяти, включая загрузочные сектора и таблицы файловых систем.

И, наконец, если никакие из предлагаемых вариантов не помогают, а найти дополнительные способы исправить ошибку «вставьте диск в устройство» (при этом работающие) не удается - возможно, накопитель придется заменить. Заодно может пригодиться: (можно попробовать вернуть информацию, которая была на флешке, но в случае аппаратных неисправностей, вероятнее всего, не получится).

В этой статье мы покажем, как сделать так, чтобы USB

флешка или SD

карта определялась в системе Windows

как обычный локальный жесткий диск

. Вы, наверное, спросите, а зачем это нужно? Дело в том, что Windows по умолчанию определяет USB флешки и карты памяти как сменные накопители, которые стандартами средствами Windows нельзя разбить на несколько разделов. И даже если разбить флешку на два и более раздела с помощью сторонних утилит (в той же Linux), то в ОС семейства Windows будет доступен только первый из них (кстати говоря, в Windows 10 1703 появилась встроенная ) . Т.е. Windows поддерживает нормальную работы с мультиразделами только для HDD дисков, которые в системе определяются как локальные (т.е. несъемные).

RMB бит и USB носители

ОС семейства Windows распознают USB флешки как съемные/извлекаемые (removable) устройства из-за наличия на каждом устройстве специального битового дескриптора RMB (removable media bit ) . Если при опросе подключенного устройства через функцию StorageDeviceProperty, система определяет, что RMB=1, она делает вывод, что подключенное устройство является сменным накопителем. Таким образом, чтобы с точки зрения системы преобразовать USB-флеку в жесткий диск, достаточно модифицировать этот дескриптор. Это можно сделать напрямую (что довольно рискованно из-за отличий в аппаратных реализациях конкретных устройств, да и не всегда возможно), либо косвенно, подменив ответ USB устройства с помощью специального драйвера, позволяющего отфильтровать информацию в ответе устройства.

Совет . Некоторые производители выпускают специальные утилиты для перепрошивки контроллера своих флешек. В первую очередь попытайтесь на сайте производителя найти такую утилиту и /или прошивку. Это самый правильный путь. Если таковой утилиты не найдется, следуйте рекомендациями из этой статьи.

Подключим в любой свободный порт компьютера USB флешку, затем откроем диспетчер управления дисков (diskmgmt.msc ) и удостоверимся, что ее тип определяется в системе как Removable (Съемное устройство).

Также тип устройства можно посмотреть на вкладке Volumes в свойствах диска (как мы видим и тут Type: Removable

).

Или с помощью команды diskpart:

List volume

В этой статье мы рассмотрим два способа смены RMB бита на USB флешке – с помощью использования фильтр-драйвера Hitachi (изменения вносятся только на уровне драйверв конкретного компьютера) и смена бита в прошивке контроллера с помощью утилиты BootIt от Lexar (более универсальный способ, но есть ряд ограничений и применим не ко всем моделям флешек и SD карт). Хотя оба этих способа довольно старые и изначально я тестировал их в Windows 7, они продолжают быть актуальными и одинаково хорошо работают и в современной Windows 10.

Утилита Lexar BootIt

Недавно мне на глаза попалась довольно интересная утилита – Lexar BootIt . Это бесплатная портабельная программа, которая может сменить RMB съемного накопителя, сделав съемное USB-устройство фиксированным (или наоборот). Несмотря на то, что утилита Lexar BootIt разработана для устройств Lexar (Micron, Crucial), она может работать и с флешками других производителей. Утилита BootIt поддерживает все версии Windows, начиная с Windows XP и заканчивая Windows 10.

Важно . Утилита гарантированно работает для накопителей Lexar. Судя по отзывам, функция «Flip removable bit» не работает на быстрых USB 3.0 флэшках. Кроме того, при перепрошивке контроллера вы лишаетесь гарантии на флешку и можете сделать ее неработоспособной.

Скачать BootIt можно на сайте Lexar (lexar_usb_tool) или с нашего сайта ().

- Запустите BootIt.exe с правами администратора

- В списке устройств выберите свою флешку

- Нажмите на кнопку Flip Removable Bit

- Сохраните изменения, нажав ОК.

Переподключите устройство и с помощью диспетчера устройств убедитесь, что его тип сменился с Removable на Basic.

В том случае, если утилита BootIt не помогла сменить RMB бит на съемном накопителе, попробуйте воспользоваться следующим способом, основанном на фильтр драйвере Hitachi Microdrive

Фильтр-драйвер для флешек Hitachi Microdrive

Чтобы USB флэш накопитель или SD карта распознавался в системе как жесткий диск, нам понадобится специальный фильтр-драйвер, позволяющий модифицировать данные передаваемые через системный стек действующего драйвера устройства. Мы воспользуемся фильтр-драйвером для USB флешек от Hitachi (драйвер Hitachi Microdrive ), который на уровне драйвера ОС позволяет изменить тип устройства флэшки со съемного на фиксированный (USB-ZIP -> USB-HDD). Благодаря использованию данного драйвера, можно скрыть от системы, что подключенное устройство явятся съемным. В результате чего, система будет считать, что она работает с обычным жестким диском, который можно разбить на разделы, которые одновременно будут доступны в системе.

Архивы с драйвером Hitachi Microdrive :

- 32 битных систем — (3,0 Кб)

- версия Hitachi Microdrive для 64 битных систем — (3,8 Кб)

Необходимо скачать версию драйвера для вашей системы в соответствии с ее разрядностью. Оба архива имеют одинаковую структуру и состоят из двух файлов:

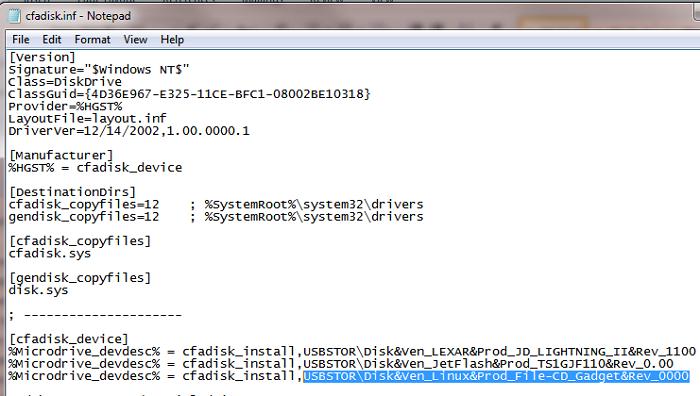

- cfadisk.inf – установочный файл, с настройками драйвера

- cfadisk.sys — файл драйвера Hitachi

Следующий этап – идентификация кода устройства нашей флешки. Для этого в свойствах диска на вкладке Details

в параметре Device Instance Path

выберите и скопируйте (Ctrl+C

) код экземпляра устройства.

В нашем примере это будет:

USBSTOR\Disk&Ven_Linux&Prod_File-CD_Gadget&Rev_0000\0123456789ABCDEF&0

Предположим, мы планируем установить драйвер на 64 битной системе . С помощью любого тестового редактора открываем на редактирование файл cfadisk.inf . Нас интересуют разделы cfadisk_device и cfadisk_device.NTamd64.

%Microdrive_devdesc% = cfadisk_install,IDE\DiskTS64GCF400______________________________20101008 %Microdrive_devdesc% = cfadisk_install,IDE\DiskTS64GCF400______________________________20101008

Меняем значение DiskTS64GCF400______________________________20101008 на код нашего устройства.

Важно! В коде экземпляра устройства необходимо отбросить часть после второго «\» (в нашем примере откидываем 0123456789ABCDEF&0).

Получаем:

%Microdrive_devdesc% = cfadisk_install,IDE\USBSTOR\Disk&Ven_Linux&Prod_File-CD_Gadget&Rev_0000 %Microdrive_devdesc% = cfadisk_install,IDE\USBSTOR\Disk&Ven_Linux&Prod_File-CD_Gadget&Rev_0000

Сохраняем файл.

Если драйвер устанавливается на 32 битной системе , нужно скачать советующий архив, распаковать его и открыть на редактирование файл cfadisk.inf. Найдем раздел :

%Microdrive_devdesc% = cfadisk_install,USBSTOR\Disk&Ven_LEXAR&Prod_JD_LIGHTNING_II&Rev_1100 %Microdrive_devdesc% = cfadisk_install,USBSTOR\Disk&Ven_JetFlash&Prod_TS1GJF110&Rev_0.00 %Microdrive_devdesc% = cfadisk_install,USBSTOR\DISK&VEN_&PROD_USB_DISK_2.0&REV_P

Затем изменим данные в последней строке, указав код экземпляра нашей флешки, т.е. в нашем примере получим:

%Microdrive_devdesc% = cfadisk_install,USBSTOR\Disk&Ven_LEXAR&Prod_JD_LIGHTNING_II&Rev_1100 %Microdrive_devdesc% = cfadisk_install,USBSTOR\Disk&Ven_JetFlash&Prod_TS1GJF110&Rev_0.00 %Microdrive_devdesc% = cfadisk_install,USBSTOR\Disk&Ven_Linux&Prod_File-CD_Gadget&Rev_0000

Совет

. Если нужно, чтобы USB флешка в диспетчере устройств отображалась с конкретным именем, нужно отредактировать значение переменной Microdrive_devdesc, например так:

Microdrive_devdesc = "Transcend 64GB DIY SSD"

Установка драйвера Hitachi Microdrive вместо родного драйвера USB накопителя

Осталось заменить драйвер, используемый USB флеш накопителем.

Важно! Если USB драйвер Hitachi Microdrive устанавливается на 64 битной системе, то т.к. для этого драйвера отсутствует цифровая подпись, придется либо .

Откроем вкладку Drivers и нажмем кнопку Update Drivers

.

Укажем папку к каталогу, в который распакован скачанный архив с драйвером Hitachi:

Выберем новый драйвер.

Игнорируем предупреждение об отсутствующей цифровой подписи драйвера.

Совет . В Windows 10 и Windows 8 при установке драйвера появляется такая ошибка:

Система Windows обнаружила драйверы для этого устройства, но при попытке установки этих драйверов произошла ошибка.

Hitachi Microdrive

Inf стороннего производителя не содержит информации о подписи

Для отключения проверки цифровой подписи драйвера, выполните команды:

bcdedit.exe /set nointegritychecks ON

bcdedit.exe /set TESTSIGNING ON

Перезагрузите компьютер и попытайтесь опять установить драйвер.

Осталось перезагрузить компьютер и, открыв диспетчер дисков, удостоверится, что ваша флешка стала определяться как обычный жесткий диск (Type: Basic ), а в качестве драйвера используется драйвер Hitachi.

Открыв проводник, можно также убедиться, что иконка флешки поменялась она стала отображаться как жесткий диск обычный диск.

Теперь с этой флешкой можно работать как с обычным HDD: создавать разделы, указывать активный раздел, создавать динамические диски, устанавливать ПО, которое не работает с флешек и т.д.

Важно . На других компьютерах Windows без этого драйвера второй раздел устройства доступен не будет.

Чтобы удалить драйвер Hitachi Microdrive, откройте свойства диска и на вкладке драйвер нажмите кнопку Update Driver – система сама установит родной драйвер.

Совет . Если после установки драйвера Hitachi система перестала загружаться с BSOD, нужно загрузить компьютер с установочного диска Windows / Live CD и вручную удалить следующие файлы:

- cfadisk.sys в каталоге %windir%\System32\drivers

- Каталог «cfadisk.inf_amd64_…» из %windir%\System32\DriverStore\FileRepositoty

Перезагрузите компьютер

Нужно понимать, что это решение будет работать только на той системе, на которой установлен соответствующий драйвер.

Привет, друзья. Недавно один из читателей сайта затронул интересный вопрос касательно специфики механизма безопасного извлечения USB-носителей данных в современных версиях Windows. Суть вопроса заключается в том, что в версиях, начиная с Vista и заканчивая 10, этот механизм предусматривает остановку работы носителя в части оперирования данными, но не решает вопрос с отключением его питания. Тогда как этот же механизм на борту Windows XP отключал и питание. По мнению этого читателя и многих других, озадачившихся этой проблемой, механизм безопасного извлечения на борту Windows Vista-10 может привести к поломке носителей. В частности, это касается более чувствительных к топорному выключению USB-HDD. Впоследствии читатель поделился найденным решением, им стала программа USB Safely Remove, позволяющая отключать питание на портах USB.

В этой статье, друзья, предлагаю разобраться в вопросе, а действительно ли безопасен механизм безопасного отключения USB-устройств в системах Windows Vista-10. Ну и заодно исследовать, что за программка такая USB Safely Remove.

Безопасно ли безопасное отключение USB-носителей в современных Windows?

Известный факт: при безопасном извлечении съёмных USB-устройств в системах Windows Vista, 7, 8.1 и 10 питание на портах USB не отключается. Если мы безопасно извлечём флешку,

Механизм безопасного извлечения USB-носителей на борту Windows – это в первую очередь защита информации пользователя. И поскольку при таком извлечении все обращения к носителю прекращаются, вероятность его повреждения резко снижена. И только таким образом Microsoft может гарантировать долголетие наших флешек, SD-карт и внешних жёстких дисков. Безопасное отключение питания носителей предусматривается самим интерфейсом USB: этот порт специально разработан так, чтобы поддерживать горячее подключение и отключение.

Однако многих владельцев USB-HDD смущает тот факт, что после безопасного извлечения в современных версиях Windows диск продолжает работать – вращается его шпиндель, горит индикатор на корпусе и т.п. А при отсоедини шнура диска от USB-порта некоторые слышат щелчок, который заставляет нервничать и думать, что что-то не в порядке. Ну и по привычке обвиняют Microsoft – мол, вот как хорошо было раньше, а теперь всё только плохо. Это не так.

Если с Windows Vista-10 всё в порядке, и в ней корректно работает механизм безопасного извлечения USB-устройств, она не может быть причастна к душераздирающим щелчкам выключения внешних дисков. Равно как и корректно работающий механизм выключения операционной системы не может быть причиной громких щелчков при отключении внутренних HDD. Последний, как и механизм безопасного извлечения USB-устройств, также обеспечивает только сохранение данных. О безопасном отключении питания заботятся производители жёстких дисков. Так, все диски, если мы, конечно, не говорим о каких-нибудь динозаврах 20-летней давности, оборудованы механизмами определения отключения питания и автопарковки считывающих головок.

- Итого: штатный механизм безопасного извлечения USB-устройств в современных версиях Windows действительно можно назвать безопасным.

При необходимости в этих системах можно реализовать и полное отключение съёмных носителей, с выключением их питания. Это избавит от беспокойства тех, кто сомневается в приведённых выше доводах. Осуществляется такая реализация посредством сторонних программ, одна из которых – USB Safely Remove.

О программе USB Safely Remove

Программа USB Safely Remove – это более удобная, более функциональная альтернатива штатной функции извлечения съёмных USB-носителей Windows. После установки программа заменяет штатную функцию и в системном трее предлагает пользователю свой инструментарий для программного извлечения носителей, подключённых через интерфейсы USB, SATA, FireWire, PCMCIA. Программа эта платная, минимальная лицензия стоит 400 рублей. Есть месячная триал-версия, скачать её можно по ссылке:

https://safelyremove.com/ru/download.htm

Основные возможности

Непосредственно в окошке безопасного извлечения увидим все разделы всех жёстких дисков, флешки, SD-карты, оптические приводы. И с помощью двойного клика или опции в контекстном меню сможем остановить их работу.

По умолчанию программа отображает и съёмные носители, и локальные диски. Чтобы последние не путались под руками и не усложняли поиск съёмных устройств, чтобы окошко безопасного извлечения выглядело проще и компактнее, давайте-ка, друзья, в настройках программы кое-что изменим.

В разделе настроек «Внешний вид» давайте снимем галочку отображения локальных дисков (томов).

По умолчанию USB Safely Remove не отключает питание на портах USB при безопасном извлечении носителей. Эта функция при необходимости активируется в разделе настроек «Основные».

Если мы программно остановили работу носителя, но ещё не успели отключить его аппаратно от порта USB, можем вновь активировать этот носитель в системе, не переподключая его к порту USB. При безопасном извлечении с помощью программы USB Safely Remove устройство не исчезает из системы, как это происходит при работе со штатной функцией Windows. Оно продолжает значиться в перечне как устройство, готовое к аппаратному извлечению. И в его контекстном меню можно выбрать опцию «Вернуть устройство обратно!», которая вновь активирует носитель в среде Windows. Эта же операция осуществляется и обычным двойным кликом.

Переименование устройств

Если к компьютеру подключено много однотипных съёмных устройств – две или более SD-карты, две или более флешки, для удобства их извлечения можно переименовать их, более того – даже назначить для них разные картинки. Для этого в контекстном меню на выбранном устройстве выбираем его свойства.

Вписываем своё название в графу «Имя устройства» и меняем картинку на другую из коллекции программы или загружаем свою иконку.

Горячие клавиши для извлечения носителей

Для безопасного извлечения часто используемых флешек, SD-карт или внешних дисков носителей с помощью программы можно назначить горячие клавиши. Просто нажимаем определённую комбинацию - и работа носителя устройства останавливается. Горячие клавиши назначаются в свойствах накопителей.

Автоматический запуск выбранных программ при подключении носителей

У USB Safely Remove есть ещё одна примечательная возможность– настройка программ, которые будут сами запускаться при подключении флешки, SD-карты или внешнего жёсткого диска и отображать их содержимое. Это очень удобно для тех, кто предпочитает работать с данными не в проводнике Windows, а в Total Commander или другом файловом менеджере. Для всех подключаемых устройств это делается в общих настройках программы, в разделе «Глобальный автозапуск».